То, что в Интернете полно вирусов, сегодня никого не удивляет. Многие пользователи воспринимают ситуации, связанные с их воздействием на системы или личные данные, мягко говоря, глядя сквозь пальцы, но только до тех пор, пока в системе конкретно не обоснуется вирус-шифровальшик. Как вылечить и расшифровать данные, хранящиеся на жестком диске, большинство рядовых юзеров не знает. Поэтому этот контингент и «ведется» на требования, выдвигаемые злоумышленниками. Но давайте посмотрим, что можно предпринять в случае обнаружения такой угрозы или для недопущения ее проникновения в систему.

Что такое вирус-шифровальщик?

Угроза такого типа использует стандартные и нестандартные алгоритмы шифрования файлов, которые полностью изменяют их содержимое и блокируют доступ. Например, открыть текстовый зашифрованный файл для чтения или редактирования, равно как и воспроизвести мультимедийный контент (графика, видео или аудио), после воздействия вируса будет абсолютно невозможно. Даже стандартные действия по копированию или перемещению объектов оказываются недоступными.

Сама программная начинка вируса является тем средством, которое шифрует данные таким образом, что восстановить их исходное состояние даже после удаления угрозы из системы не всегда бывает возможно. Обычно такие вредоносные программы создают собственные копии и оседают в системе очень глубоко, поэтому вирус-шифровальщик файлов бывает удалить полностью невозможно. Деинсталлируя основную программу или удаляя основное тело вируса, пользователь не избавляется от воздействия угрозы, не говоря уже о восстановлении зашифрованной информации.

Как угроза проникает в систему?

Как правило, угрозы этого типа большей частью ориентированы на крупные коммерческие структуры и могут проникать на компьютеры через почтовые программы, когда какой-то сотрудник открывает якобы вложенный документ в электронной почте, представляющий собой, скажем, дополнение к какому-то договору о сотрудничестве или к плану поставок товара (коммерческие предложения с вложениями из сомнительных источников - первая стезя для вируса).

Беда в том, что вирус-шифровальщик на машине, имеющей доступ к локальной сети, способен адаптироваться и в ней, создавая собственные копии не только в сетевом окружении, но и на администраторском терминале, если на нем отсутствуют необходимые средства защиты в виде антивирусного ПО, файрвола или брэндмауэра.

Иногда такие угрозы могут проникать и в компьютерные системы рядовых пользователей, которые по большому счету интереса для злоумышленников не представляют. Происходит это в момент установки каких-то программ, загруженных с сомнительных интернет-ресурсов. Многие юзеры при старте загрузки игнорируют предупреждения антивирусной системы защиты, а в процессе инсталляции не обращают внимания на предложения установки дополнительного ПО, панелей или плагинов для браузеров, а потом, что называется, кусают локти.

Разновидности вирусов и немного истории

В основном угрозы этого типа, в частности самый опасный вирус-шифровальщик No_more_ransom, классифицируются не только как инструменты шифрования данных или блокировки доступа к ним. На самом деле все такие вредоносные приложения относятся к категории вымогателей. Иными словами, злоумышленники требуют определенную мзду за расшифровку информации, считая, что без начальной программы произвести данный процесс будет невозможно. Отчасти так оно и есть.

Но, если копнуть в историю, можно заметить, что одним из самых первых вирусов этого типа, правда, не выставлявшего требования по деньгам, был печально известный апплет I Love You, который полностью зашифровывал в пользовательских системах файлы мультимедиа (в основном музыкальные треки). Расшифровка файлов после вируса-шифровальщика на тот момент оказывалась невозможной. Сейчас именно с этой угрозой бороться можно элементарно.

Но ведь и развитие самих вирусов или используемых алгоритмов шифрования на месте не стоит. Чего только нет среди вирусов - тут вам и XTBL, и CBF, и Breaking_Bad, и [email protected], и еще куча всякой гадости.

Методика воздействия на пользовательские файлы

И если до недавнего времени большинство атак производилось с использованием алгоритмов RSA-1024 на основе шифрования AES с такой же битностью, тот же вирус-шифровальщик No_more_ransom сегодня представлен в нескольких интерпретациях, использующих ключи шифрования на основе технологий RSA-2048 и даже RSA-3072.

Проблемы расшифровки используемых алгоритмов

Беда в том, что современные системы дешифрования перед лицом такой опасности оказались бессильны. Расшифровка файлов после вируса-шифровальщика на основе AES256 еще кое-как поддерживается, а при условии более высокой битности ключа практически все разработчики просто разводят руками. Это, кстати, официально подтверждено специалистами из «Лаборатории Касперского» и компании Eset.

В самом примитивном варианте обратившемуся в службу поддержки пользователю предлагается прислать зашифрованный файл и его оригинал для сравнения и проведения дальнейших операций по определению алгоритма шифрования и методов восстановления. Но, как правило, в большинстве случаев это результата не дает. Но вирус-шифровальщик расшифровать файлы может и сам, как считается, при условии того, что жертва согласится с условиями злоумышленников и выплатит определенную сумму в денежном эквиваленте. Однако такая постановка вопроса вызывает законные сомнения. И вот почему.

Вирус-шифровальщик: как вылечить и расшифровать файлы и можно ли это сделать?

Как утверждается, после оплаты хакеры активируют дешифровку через удаленный доступ к своему вирусу, который сидит в системе, или через дополнительный апплет, если тело вируса удалено. Выглядит это более чем сомнительно.

Хочется отметить и тот факт, что в Интернете полно фейковых постов о том, что, мол, требуемая сумма была уплачена, а данные успешно восстановлены. Это все ложь! И правда - где гарантия, что после оплаты вирус-шифровальщик в системе не активируется снова? Понять психологию взломщиков нетрудно: заплатил один раз - заплатишь снова. А если речь идет об особо важной информации вроде специфичных коммерческих, научных или военных разработок, обладатели такой информации готовы заплатить сколько угодно, лишь бы файлы остались в целости и сохранности.

Первое средство для устранения угрозы

Таков по своей природе вирус-шифровальщик. Как вылечить и расшифровать файлы после воздействия угрозы? Да никак, если нет подручных средств, которые тоже не всегда помогают. Но попытаться можно.

Предположим, что в системе появился вирус-шифровальщик. Как вылечить зараженные файлы? Для начала следует произвести углубленное сканирование системы без применения технологии S.M.A.R.T., которая предусматривает обнаружение угроз исключительно при повреждении загрузочных секторов и системных файлов.

Желательно не использовать имеющийся штатный сканер, который уже пропустил угрозу, а применить портативные утилиты. Оптимальным вариантом станет загрузка с диска Kaspersky Rescue Disk, которая может стартовать еще до начала работы операционной системы.

Но это всего половина дела, поскольку таким образом можно избавиться только от самого вируса. А вот с дешифратором будет сложнее. Но об этом чуть позже.

Есть еще одна категория, под которую попадают вирусы-шифровальщики. Как расшифровать информацию, будет сказано отдельно, а пока остановимся на том, что они могут совершенно открыто существовать в системе в виде официально установленных программ и приложений (наглость злоумышленников не знает предела, поскольку угроза даже не пытается маскироваться).

В этом случае следует использовать раздел программ и компонентов, где производится стандартное удаление. Однако нужно обратить внимание и на то, что стандартный деинсталлятор Windows-систем полностью все файлы программы не удаляет. В частности, вирус-шифровальщик ransom способен создавать собственные папки в корневых директориях системы (обычно это каталоги Csrss, где присутствует одноименный исполняемый файл csrss.exe). В качестве основного местоположения выбираются папки Windows, System32 или пользовательские директории (Users на системном диске).

Кроме того, вирус-шифровальщик No_more_ransom прописывает в реестре собственные ключи в виде ссылки вроде бы на официальную системную службу Client Server Runtime Subsystem, что многих вводит в заблуждение, поскольку эта служба должна отвечать за взаимодействие клиентского и серверного ПО. Сам ключ располагается в папке Run, добраться до которой можно через ветку HKLM. Понятно, что удалять такие ключи нужно будет вручную.

Чтобы было проще, можно воспользоваться утилитами вроде iObit Uninstaller, которые производят поиск остаточных файлов и ключей реестра автоматически (но только при условии, что вирус в системе виден как установленное приложение). Но это самое простое, что можно сделать.

Решения, предлагаемые разработчиками антивирусного ПО

Расшифровка вируса-шифровальщика, как считается, может производиться при помощи специальных утилит, хотя при наличии технологий с ключом 2048 или 3072 бита на них особо рассчитывать не стоит (к тому же многие из них удаляют файлы после дешифровки, а потом восстарновленные файлы исчезают по вине присутствия тела вируса, которое не было удалено до этого).

Тем не менее попробовать можно. Из всех программ стоит выделить RectorDecryptor и ShadowExplorer. Как считается, пока ничего лучше создано не было. Но проблема может состоять еще и в том, что при попытке применения дешифратора гарантии того, что вылечиваемые файлы не будут удалены, нет. То есть, если не избавиться от вируса изначально, любая попытка дешифрования будет обречена на провал.

Кроме удаления зашифрованной информации может быть и летальный исход - неработоспособной окажется вся система. Кроме того, современный вирус-шифровальщик способен воздействовать не только на данные, хранящиеся на жестком диске компьютера, но и на файлы в облачном хранилище. А тут решений по восстановлению информации нет. К тому же, как оказалось, во многих службах принимаются недостаточно эффективные меры защиты (тот же встроенный в Windows 10 OneDrive, который подвержен воздействию прямо из операционной системы).

Кардинальное решение проблемы

Как уже понятно, большинство современных методик положительного результата при заражении подобными вирусами не дает. Конечно, если есть оригинал поврежденного файла, его можно отправить на экспертизу в антивирусную лабораторию. Правда, весьма серьезные сомнения вызывает и то, что рядовой пользователь будет создавать резервные копии данных, которые при хранении на жестком диске тоже могут подвергнуться воздействию вредоносного кода. А о том, что во избежание неприятностей юзеры копируют информацию на съемные носители, речь не идет вообще.

Таким образом, для кардинального решения проблемы вывод напрашивается сам собой: полное форматирование винчестера и всех логических разделов с удалением информации. А что делать? Придется пожертвовать, если не хотите, чтобы вирус или его самосохраненная копия активировались в системе вновь.

Для этого не стоит использовать средства самих Windows-систем (имеется в виду форматирование виртуальных разделов, поскольку при попытке доступа к системному диску будет выдан запрет). Лучше применять загрузку с оптических носителей вроде LiveCD или установочных дистрибутивов, например созданных при помощи утилиты Media Creation Tool для Windows 10.

Перед началом форматирования при условии удаления вируса из системы можно попытаться произвести восстановление целостности системных компонентов через командную строку (sfc /scannow), но в плане дешифрования и разблокировки данных это эффекта не даст. Поэтому format c: - единственно правильное возможное решение, нравится вам это или нет. Только так и можно полностью избавиться от угроз этого типа. Увы, по-другому - никак! Даже лечение стандартными средствами, предлагаемыми большинством антивирусных пакетов, оказывается бессильным.

Вместо послесловия

В плане напрашивающихся выводов можно сказать только то, что единого и универсального решения по устранению последствий воздействия такого рода угроз на сегодняшний день не существует (печально, но факт - это подтверждено большинством разработчиков антивирусного ПО и специалистами в области криптографии).

Остается неясным, почему появление алгоритмов на основе 1024-, 2048- и 3072-битного шифрования прошло мимо тех, кто непосредственно занимается разработкой и внедрением таких технологий? Ведь на сегодняшний день самым перспективным и наиболее защищенным считается алгоритм AES256. Заметьте! 256! Эта система современным вирусам, как оказывается, и в подметки не годится. Что говорить тогда о попытках расшифровки их ключей?

Как бы то ни было, избежать внедрения угрозы в систему можно достаточно просто. В самом простом варианте следует проверять все входящие сообщения с вложениями в программах Outlook, Thunderbird и в других почтовых клиентах антивирусом сразу же после получения и ни в коем случае не открывать вложения до окончания проверки. Также следует внимательно читать предложения по установке дополнительного ПО при инсталляции некоторых программ (обычно они написаны очень мелким шрифтом или замаскированы под стандартные надстройки вроде обновления Flash Player или чего-то еще). Компоненты мультимедиа лучше обновлять через официальные сайты. Только так и можно хотя бы как-то препятствовать проникновению таких угроз в собственную систему. Последствия могут быть совершенно непредсказуемыми, если учесть, что вирусы этого типа моментально распространяются в локальной сети. А для фирмы такой оборот событий может обернуться настоящим крахом всех начинаний.

Наконец, и системный администратор не должен сидеть без дела. Программные средства защиты в такой ситуации лучше исключить. Тот же файрвол (межсетевой экран) должен быть не программным, а «железным» (естественно, с сопутствующим ПО на борту). И, само собой разумеется, что экономить на приобретении антивирусных пакетов тоже не стоит. Лучше купить лицензионный пакет, а не устанавливать примитивные программы, которые якобы обеспечивают защиту в реальном времени только со слов разработчика.

И если уже угроза в систему все же проникла, последовательность действий должна включать в себя удаление самого тела вируса, а только потом попытки дешифрования поврежденных данных. В идеале - полное форматирование (заметьте, не быстрое с очисткой оглавления, а именно полное, желательно с восстановлением или заменой существующей файловой системы, загрузочных секторов и записей).

Определимся какой именно вирус зашифровал файлы на пк. Далее избавляемся от шифровальщика одним из способов и расшифровываем все папки и программы.от 180 р. RUB

Вирусы доставляют и нам, и компьютеру множество проблем. В самом компьютере вирусы не размножаются. А вот распространяться вирус может вполне, при этом он стремится заразить как можно больше папок. И какой неприятной новостью становится осознание того факта, что вирус зашифровал файлы.

К сожалению, антивирусные программы не дают стопроцентной гарантии того, что в дальнейшем ваше устройство снова не подхватит компьютерную заразу. Вирус способен запороть не только важные данные, но и всю операционную систему, интернет и так далее. С каждым стартом компа вирус запускается автоматически.

Типов компьютерных вирусов великое множество, хотя среднестатистический пользователь знает всего пару-тройку. Но даже один вид вируса имеет множество модификаций. Различаются вирусы по тому, какое вредоносное воздействие они оказывают на комп. Например, вирус шифровальщик может не просто зашифровать файлы, но повредить их так, что данные не будут подлежать дешифровке .

Симптомы заражения шифровальщиком

Если вирус зашифровал файлы, то пользователь просто не сможет открыть эти папки и получить информацию. При попытке открыть зараженные файлы, на экране может выскакивать ошибка архива.

Зашифрованы будут все файлы, которые находятся в работе: это системные файлы, фото, видео, архив, тексты и другие. Те папки, которыми не пользуются, затронуты не будут.

Причем, не будет доступа не только к тем данным, которые записаны на системном диске, но и на всех носителях, с которыми работал пользователь: флеш-карта, винчестер, сетевой диск и так далее.

С флэшкой шифровальщик поступает особенно хитро: на этом накопителе вирус создает еще один раздел для текстового файла, который содержит инфу о других папках в этом же архиве, а основные данные вирус надежно прячет, то есть шифрует. При этом информация на флэшке сохранится, но открыть ее будет невозможно.

Существует множество видов вируса шифровальщика, но разбираться, какой именно вид «нашалил» в конкретном компьютере нет никакого смысла, но урон он наносит громадный, как компьютеру, так и пользователю. Вирус шифровальщик ведет себя, как умный живой организм, после того, как он позашифровывал все, что только можно, он исчезает, чтоб его не обнаружили и не дешифровали зараженные файлы. Так можно ли с этим как-то бороться, или лучше сразу попрощаться с информацией на зараженных носителях?

Что делать, если вирус зашифровал файлы

- С вредоносным программным обеспечением может справиться специальная утилита антивирус . К сожалению, простое избавление от зараженной папки не решит проблему, и даже может навредить. Здесь необходимо заменить «больной» файл на «здоровый», или отредактировать зараженную папку, а затем удаляют код, отвечающий за работу вредоносной программы. Загружается и запускается лицензированная антивирусная утилита с официального сайта, в противном случае, можно подцепить кучу других вирусов. Чтобы открылся доступ ко всем системным файлам, программу устанавливают в безопасном режиме.

- Вручную проверьте наличие антивирусной базы и обновите ее. Если этого не сделать, то антивирус не сможет удалять вирусы с новыми кодами.

- После загрузки антивирусной утилиты и обновления баз, отключите комп от интернет-сети. Отключайте интернетовский шнур из системника и/или Wi-Fi. Таким образом, вашим данным гарантируется безопасность, поскольку вирус может действовать через интернет-сеть путем антиблокировки сети. В этом случае вы сможете отключить интернет только вручную, то есть, отключив сетевой шнур.

- Теперь необходимо проверять систему на вирусы , причем глубоким анализом. Если на вашем диске информации масса, то анализ занимает много времени, но другого выхода нет, поверхностная проверка ничего не даст, поскольку вирус может скрываться где угодно.

Особенно много времени занимает сканирование документальных файлов и архивов. Гораздо быстрее проверяются музыкальные файлы, папки с видео, фото и так далее. - Если вы неопытный пользователь, и не в курсе, насколько вредоносное ПО внедрилось в ваш компьютер, то подозрительные папки лучше скопируйте на сторонний накопитель (внешний ЖД, флешка, CD-диск) . А на ПК избавьтесь от зараженных файлов, очистите корзину. Перезапустите комп и проверьте работу файлов. Теперь, как бы ни пошло дело, у вас есть скопированная информация.

- Когда вы решили, что избавились от вирусов, еще раз протестируйте операционную систему с помощью другой антивирусной утилиты. Для этого удалите прежний антивирус, перезагрузите комп, загрузите новый антивирусный софт и запустите анализ.

- Если вам удалось избавиться от вируса шифровальщика, то главное теперь, не допустить его нового появления. Существует специальная антивирусная утилита, которая обеспечивает безопасность интернет-соединения.

Имеющиеся базовые методики безопасности в программном антивирусном обеспечении по умолчанию, можно усилить вручную. Для этого войдите в настройки и внесите нужные изменения в программу. - После удаления вируса с компа, не забудьте поработать со всеми рабочими носителями (компакт-диски, флэшки, все разделы винчестера, внешний ЖД).

Проверять каждый носитель необходимо отдельно, не открывая проводник и содержимое файла, чтобы не запустить туда вредоносное ПО. Если вы избавитесь от вируса только на компьютере, то проблема никуда не денется.

- Если вирус зашифровал файлы, попробуйте просто переустановить систему Виндовс , это может помочь избавиться от заразы на компьютере.

Защита от вирусов шифровальщиков

Чаще всего шифрующие вирусы запускаются в комп через вложения в электронном письме. Когда вы открываете прикрепленное к письму вложение (чаще это Анкета, Резюме, Предложения и другие), то вы автоматически впускаете вредоносное ПО в свой компьютер. Чтобы защитить свои данные , делайте следующее:

- Письма, пришедшие от незнакомых вам адресатов, сразу удаляйте, особенно те, которые имеют вложения. Ни в коем случае не открывайте прикрепленные файлы! Остальную корреспонденцию тоже не спешите открывать, пусть их вначале просканирует антивирусная программа.

- Дублируйте важную информацию на другом независимом носителе (бэкап). Копирование займет у вас несколько минут, зато вы не будете переживать, что можете из-за вирусов лишиться каких-то важнейших данных.

Важно: тщательно проанализируйте, как именно ваш компьютер подцепил вредоносное программное обеспечение , какие сайты вы посещали, что скачивали. Впредь избегайте таких ошибок, ведь заразиться гораздо проще, чем лечиться. Лучшая защита от вирусов шифровальщиков – это ваша бдительность, информированность, незначительные компьютерные навыки и элементарное отсутствие лени.

Борьба с новыми вирусными угрозами - шифровальщиками

Мы недавно писали о том, что в сети распространяются новые угрозы - вирусы шифровальщики или более развёрнуто вирусы шифрующие файлы, более подробно можно почитать о них на нашем сайте, по этой ссылке .

В этой теме мы расскажем, как можно вернуть зашифрованные вирусом данные, для этого будем использовать два дешифратора, от антивирусов "Касперского" и "доктора Веб", это самые эффективные методы возвращения зашифрованной информации.

1. Качаем утилиты для расшифровки файлов по ссылкам: Kaspersky и Dr.WEB

Или расшифраторы для конкретного типа зашифрованных файлов, которые находятся .

2. Сначала будем пробовать расшифровать файлы с помощью программы от Kaspersky:

2.1. Запускаем программу декриптор Касперского , если просит какие-то действия, например разрешения на запуск - запускаем, если просит обновиться - обновляем, это увеличит шансы вернуть зашифрованные данные

2.2. В появившемся окне программы для расшифровки файлов видим несколько кнопок. Настройка дополнительных параметров и начать проверку.

2.3. Если нужно выбираем дополнительные параметры и указываем места поиска зашифрованных файлов и если нужно - удалять после расшифровки, не советую выбирать эту опцию, не всегда файлы расшифровываются правильно!

2.4. Запускаем проверку и ждём расшифровки наших зашифрованных вирусом данных.

3. Если с помощью первого метода не получилось. Пробуем расшифровать файлы с помощью программы от Dr. WEB

3.1. После того как вы скачали приложение для расшифровки, положите его например в корень диска "С:" , таким образом файл "te102decrypt.exe" должен быть доступен по адресу "c:\te102decrypt.exe"

3.2. Теперь заходим в командную строку (Пуск-Поиск-Вводим "CMD" без кавычек-запускаем нажатием Ентер)

3.3. Для запуска расшифровки файлов прописываем команду "c:\te102decrypt.exe -k 86 -e (код шифровальщика)" . Код шифровальщика это расширение, добавленное в конец файла, например "[email protected]_45jhj" - прописываем без кавычек и скобок, соблюдая пробелы. Должно получиться что-то на подобии c:\te102decrypt.exe -k 86 -e [email protected]_45jhj

3.4. Жмём Ентер и ждём расшифровки файлов , которые были зашифрованы, в некоторых случаях создаётся несколько копий расшифрованных файлов, пробуете запустить их, ту копию расшифрованного файла, которая откроется нормально - сохраняете, остальное можно удалить.

Скачать остальные дешифраторы файлов:

Внимание: обязательно сохраните копию зашифрованных файлов на внешнем носителе или другом ПК. Представленные ниже дешифраторы могут не расшифровать файлы, а только испортить их!

Лучше всего запускать дешифратор на виртуальной машине или на специально подготовленном компьютере, предварительно загрузив на них несколько файлов.

Представленные ниже дешифраторы работают следующим образом: Например, ваши файлы зашифрованы шифратором amba и файлы приняли вид на подобии "Договор.doc.amba" или "Счёт.xls.amba", тогда скачиваем дешифратор для файлов амба и просто запускаем, он сам найдёт все файлы с этим расширением и расшифрует, но повторюсь, обезопасьте себя и предварительно сделайте копию зашифрованных файлов , в противном случае вы можете потерять неправильно расшифрованные данные навсегда!

Если вы не хотите рисковать, то отправьте несколько файлов нам, предварительно связавшись с нами по форме обратной связи , мы запустим дешифратор на специально подготовленном компьютере, изолированным от интернета.

Представленные файлы были проверены антивирусом Касперского последней версии и с последними обновлениями баз.

Сегодня пользователям компьютеров и ноутбуков всё чаще приходится сталкиваться с вредоносными программами, подменяющими файлы их зашифрованными копиями. По сути, это вирусы. Одним из самых опасных в этой серии считается шифровальщик XTBL. Что собой представляет этот вредитель, как попадает в компьютер пользователя и можно ли восстановить повреждённую информацию?

Что собой представляет XTBL-шифровальщик и как попадает в компьютер

Если вы обнаружили у себя на компьютере или в ноутбуке файлы с длинным названием, имеющие расширение.xtbl, то можно с уверенностью утверждать, что в систему попал опасный вирус - XTBL-шифровальщик. Он поражает все версии ОС Windows. Самостоятельно расшифровать подобные файлы практически нереально, ведь программа использует гибридный режим, при котором подбор ключа просто невозможен.

Заражёнными файлами заполняются системные каталоги. Добавляются записи в реестр Windows, автоматически запускающие вирус при каждом старте ОС.

Шифруются практически все типы файлов - графические, текстовые, архивные, почтовые, видео, музыкальные и др. Работать в Windows становится невозможно.

Как это действует? Запущенный в Windows XTBL-шифровальщик вначале сканирует все логические диски. Сюда включаются облачные и сетевые хранилища, расположенные на компьютере. В результате файлы группируются по расширению и затем шифруются. Таким образом, вся ценная информация, размещённая в папках пользователя, становится недоступной.

Вот такую картину увидит пользователь вместо пиктограмм с наименованиями привычных файлов

Вот такую картину увидит пользователь вместо пиктограмм с наименованиями привычных файлов

Под воздействием XTBL-шифровальщика расширение файла изменяется. Теперь пользователь видит пиктограмму пустого листа и длинное название с окончанием.xtbl вместо изображения или текста в Word. Кроме того, на рабочем столе появляется сообщение, своего рода инструкция по восстановлению зашифрованной информации, требующая оплатить разблокировку. Это не что иное, как шантаж с требованием выкупа.

Такое сообщение высвечивается в окне «рабочего стола» компьютера

Такое сообщение высвечивается в окне «рабочего стола» компьютера

Распространение XTBL-шифровальщика обычно происходит через электронную почту. В письме содержатся вложенные файлы или документы, заражённые вирусом. Мошенник привлекает пользователя красочным заголовком. Всё делается для того, чтобы послание, в котором говорится, что вы, например, выиграли миллион, было открыто. Не реагируйте на подобные сообщения, иначе есть большой риск, что вирус окажется в вашей ОС.

Есть ли возможность восстановить информацию

Можно попытаться расшифровать информацию, воспользовавшись специальными утилитами. Однако нет никакой гарантии, что вы сможете избавиться от вируса и восстановить повреждённые файлы.

В настоящее время XTBL-шифровальщик представляет несомненную угрозу для всех компьютеров с установленной ОС Windows. Даже у признанных лидеров в борьбе с вирусами - Dr.Web и Лаборатории Касперского - нет 100% решения этого вопроса.

Удаление вируса и восстановление зашифрованных файлов

Есть разные методы и программы, позволяющие работать с XTBL-шифровальщиком. Одни удаляют сам вирус, другие пытаются расшифровать заблокированные файлы или восстановить их предыдущие копии.

Прерывание заражения компьютера

Если вам посчастливилось заметить начало появления на компьютере файлов с расширением.xtbl, то процесс дальнейшего заражения вполне реально прервать.

Kaspersky Virus Removal Tool для удаления XTBL-шифровальщика

Все подобные программы следует открывать в ОС, предварительно запущенной в безопасном режиме с вариантом загрузки сетевых драйверов. В этом случае вирус удалить гораздо проще, так как подключено минимальное число системных процессов, необходимых для запуска Windows.

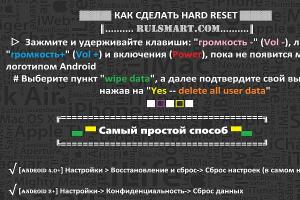

Для загрузки безопасного режима в Window XP, 7 во время запуска системы постоянно нажимайте клавишу F8 и после появления окна меню выберите соответствующий пункт. При использовании Windows 8, 10 следует перезапустить ОС, удерживая клавишу Shift. В процессе запуска откроется окно, где можно будет выбрать необходимый вариант безопасной загрузки.

Выбор безопасного режима с загрузкой сетевых драйверов

Выбор безопасного режима с загрузкой сетевых драйверов

Программа Kaspersky Virus Removal Tool прекрасно распознаёт XTBL-шифровальщик и удаляет этот тип вируса. Запустите проверку компьютера, нажав соответствующую кнопку после загрузки утилиты. По окончании сканирования удалите обнаруженные вредоносные файлы.

Запуск проверки компьютера на наличие в ОС Windows XTBL-шифровальщика с последующим удалением вируса

Запуск проверки компьютера на наличие в ОС Windows XTBL-шифровальщика с последующим удалением вируса

Утилита Dr.Web CureIt!

Алгоритм проверки и удаления вируса практически ничем не отличается от предыдущего варианта. Просканируйте с помощью утилиты все логические диски. Для этого достаточно лишь следовать командам программы после её запуска. По окончании процесса избавьтесь от заражённых файлов, нажав кнопку «Обезвредить».

Обезвреживание вредоносных файлов после проведения сканирования Windows

Обезвреживание вредоносных файлов после проведения сканирования Windows

Malwarebytes Anti-malware

Программа осуществит поэтапную проверку вашего компьютера на наличие вредоносных кодов и уничтожит их.

- Установите и запустите утилиту Anti-malware.

- Выберите внизу открывшегося окна пункт «Запустить проверку».

- Дождитесь окончания процесса и отметьте галочками чекбоксы с заражёнными файлами.

- Удалите выбранное.

Удаление обнаруженных при проверке вредоносных файлов XTBL-шифровальщика

Удаление обнаруженных при проверке вредоносных файлов XTBL-шифровальщика

Онлайн-скрипт-дешифратор от Dr.Web

На официальном сайте Dr.Web в разделе поддержки есть вкладка с размещённым скриптом онлайн-расшифровки файлов. Следует учитывать, что воспользоваться дешифратором в режиме онлайн смогут только те пользователи, на компьютерах которых установлен антивирус этого разработчика.

Прочитайте инструкцию, заполните всё необходимое и нажмите кнопку «Отправить»

Прочитайте инструкцию, заполните всё необходимое и нажмите кнопку «Отправить»

Утилита-дешифратор RectorDecryptor от Лаборатории Касперского

Расшифровкой файлов занимается и Лаборатория Касперского. На официальном сайте можно скачать утилиту RectorDecryptor.exe для версий Windows Vista, 7, 8, пройдя по ссылкам меню «Поддержка - Лечение и расшифровка файлов - RectorDecryptor - Как расшифровать файлы». Запустите программу, выполните проверку, после чего удалите зашифрованные файлы, выбрав соответствующий пункт.

Проверка и расшифровка файлов, заражённых XTBL-шифровальщиком

Проверка и расшифровка файлов, заражённых XTBL-шифровальщиком

Восстановление зашифрованных файлов из резервной копии

Начиная с версии Windows 7 можно попытаться восстановить файлы из резервных копий.

ShadowExplorer для восстановления зашифрованных файлов

Программа представляет собой вариант portable, её можно загружать с любого носителя.

QPhotoRec

Программа специально создана для восстановления повреждённых и удалённых файлов. Используя встроенные алгоритмы, утилита находит и возвращает к исходному состоянию всю потерянную информацию.

Программа QPhotoRec является бесплатной.

К сожалению, есть только англоязычная версия QPhotoRec, но разобраться в настройках совсем несложно, интерфейс интуитивно понятен.

- Запустите программу.

- Отметьте логические диски с зашифрованной информацией.

- Нажмите кнопку File Formats и OK.

- Выберите с помощью кнопки Browse, расположенной в нижней части открытого окна, место сохранения файлов и запустите процедуру восстановления, нажав Search.

QPhotoRec восстанавливает файлы, удалённые XTBL-шифровальщиком и заменённые на собственные копии

QPhotoRec восстанавливает файлы, удалённые XTBL-шифровальщиком и заменённые на собственные копии

Как расшифровать файлы - видео

Чего не следует делать

- Никогда не предпринимайте действий, в которых не вполне уверены. Лучше пригласите специалиста из сервисного центра или же сами отвезите туда компьютер.

- Не открывайте сообщения Email от неизвестных отправителей.

- Ни в коем случае не идите на поводу у злоумышленников-шантажистов, соглашаясь перечислить им деньги. Результата это, скорее всего, не даст.

- Не переименовывайте вручную расширения зашифрованных файлов и не спешите переустанавливать Windows. Возможно, получится найти решение, которое исправит ситуацию.

Профилактика

Постарайтесь установить надёжную защиту от проникновения на ваш компьютер XTBL-шифровальщика и подобных вирусов-вымогателей. К таким программам относятся:

- Malwarebytes Anti-Ransomware;

- BitDefender Anti-Ransomware;

- WinAntiRansom;

- CryptoPrevent.

Несмотря на то что все они являются англоязычными, работать с такими утилитами достаточно просто. Запустите программу и выберите в настройках уровень защиты.

Запуск программы и выбор уровня защиты

Запуск программы и выбор уровня защиты

Если вам пришлось столкнуться с вирусом-вымогателем, шифрующим файлы на компьютере, то, конечно, не стоит сразу отчаиваться. Попробуйте использовать предложенные методы восстановления испорченной информации. Зачастую это даёт положительный результат. Не применяйте для удаления шифровальщика XTBL непроверенные программы неизвестных разработчиков. Ведь это может только усугубить ситуацию. По возможности установите на ПК одну из программ, предотвращающих работу вируса, и проводите постоянное плановое сканирование Windows на наличие вредоносных процессов.

Одна из причин, которая может затруднить восстановление зашифрованных данных при заражении вирусом вымогателем — это идентификация шифровальщика. Если пользователь сможет определить вымогателя, то он сможет и проверить, есть ли бесплатный способ расшифровать данные.

Еще по теме: Работа шифровальщика на примере вымогателя

Узнать какой шифровальщик зашифровал файлы

Определить шифровальщика можно несколькими способами. С помощью:

- самого вируса-шифровальщика

- расширение зашифрованного файла

- онлайн-сервиса ID Ransomware

- утилиты Bitdefender Ransomware

С первым способом все ясно. Многие вирусы-вымогатели, такие как The Dark Encryptor, не скрывают себя. И определить вредонос не составит ни какого труда.

Шифровальщик The Dark Encryptor

Шифровальщик The Dark Encryptor Также можно попробовать определить шифровальщик с помощью расширения зашифрованного файла. Просто вбейте в поиск и посмотрите результаты.

Но есть ситуации, когда узнать какой шифровальщик зашифровал файлы не так-то просто. В этих случаях нам и помогут следующие два способа.

Определить шифровальщик с помощью ID Ransomware

Способ определения шифровальщика с помощью онлайн-сервиса ID Ransomware.

Определить шифровальщик с помощью Bitdefender Ransomware

Bitdefender Ransomware Recognition Tool — это новая программа для Windows от компании Bitdefender, которая в случае заражения вирусом-вымогателем помогает определить шифровальщик.

Это маленькая бесплатная программа, которую не нужно устанавливать. Все, что требуется, — запустить программу, принять лицензию и использовать ее для идентификации вымогателя. Скачать утилиту Bitdefender Ransomware Recognition Tool вы можете с официального сайта по этой прямой ссылке.

Bitdefender не пишет о совместимости. В моем случае программа работала на устройстве Windows 10 Pro. Имейте ввиду Bitdefender Ransomware Recognition Tool требует подключения к Интернету.

Принцип работы такой же как и в предыдущем способе. В первом поле указываем файл с текстом сообщения, а во втором путь к зашифрованными файлами.

Насколько я понял, Bitdefender Ransomware Recognition Tool не отправляет сам файл на сервер, а только анализирует имена и расширения.

Еще одна интересная особенность Bitdefender Ransomware Recognition Tool заключается в том, что его можно запускать из командной строки.

Я не тестировал Bitdefender Ransomware Recognition Tool, поэтому буду рад любым комментариям от людей которые пробовали его в действии.

На этом все. Надеюсь вам не пригодиться данная инструкция, но если вы все же столкнулись с вымогателем, то будете знать как его определить.